#签到

签到就不多说了。

#金三胖

打开,点击下载压缩包,一套操作行云流水。嗯。what fuck? 属实是蚌埠住了。哪位hxd解决了给我留言哦~

属实是蚌埠住了。哪位hxd解决了给我留言哦~

#二维码

工具:winhex,QR search(一款功能强大的二维码识别软件,主要集区域解码,全屏解码,摄像头拍照解码以及二维码美化等功能为一体),虚拟机

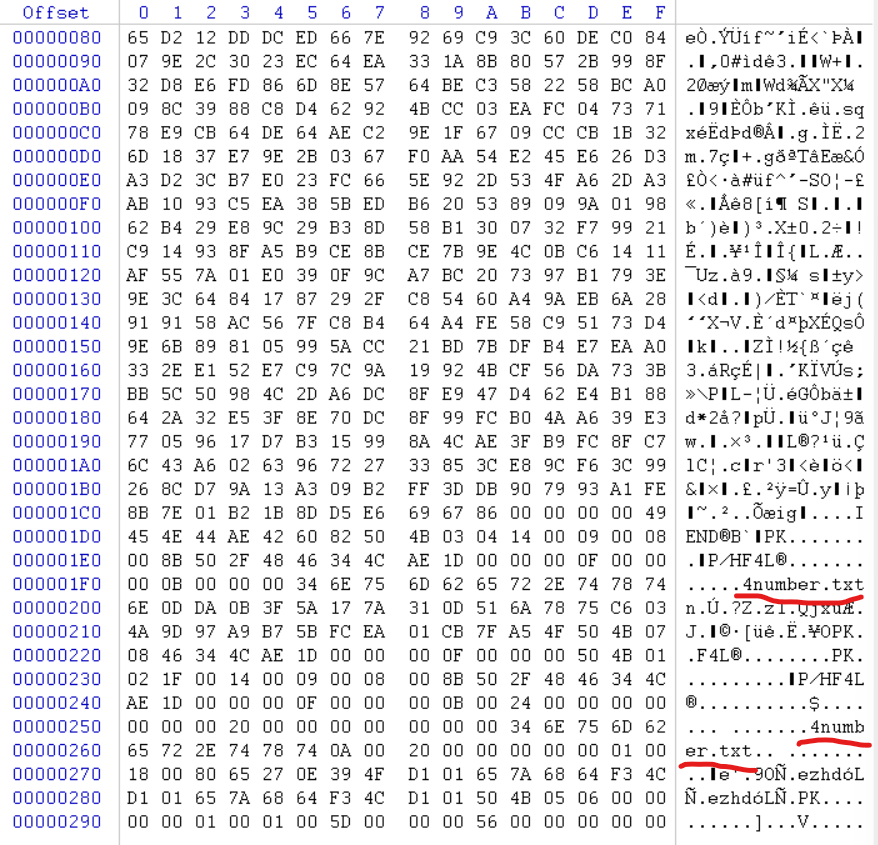

打开二维码图片,用手机扫了扫,不会真有人以为secret is here是flag吧?(手动狗头)hh。然后用winhex查看图片.看别人的博客有先用QR search扫描一下二维码的,就是可以查看二维码的信息)

然后就在里面看到了隐藏文件,然后下面总结了几种解题方法,有一些是从别人的wp看的,感觉也很不错。

然后就在里面看到了隐藏文件,然后下面总结了几种解题方法,有一些是从别人的wp看的,感觉也很不错。

Linux解题:

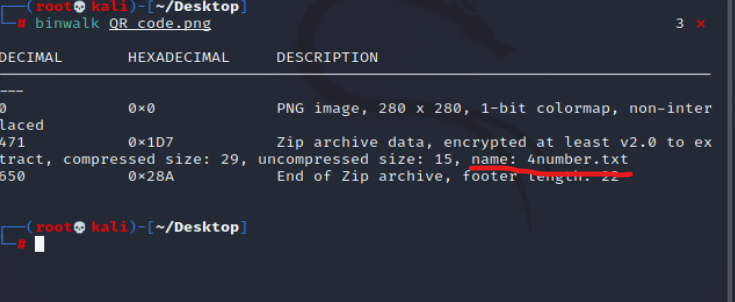

binwalk分离。这个工具是kali虚拟机自带的

使用方法:binwalk + 文件路径/文件名

1 | binwalk + QR_code.png |

执行命令后,binwalk就会自动分析这个文件。

从分析的结果来看,这个png隐藏着一个txt。而且从471块偏移开始就是zip文件。

如何分离:

1.binwalk分离:

使用binwalk工具,使用dd命令分理处隐藏文件:

1 | dd if=QR_code.jpg of=4number.txt skip=471 bs=1 |

解释:if指定输入文件,of指定输出文件,skip指定从输入文件开头跳过471个块之后开始复制,bs设置每次读写块的大小为1字节。

执行后就会得到一个4number.txt。但是打开之后是乱码的。肯定有密码!

2.foremost工具分离:

foremost是一个基于文件文件头和尾部信息以及文件的内建数据结构恢复文件的命令行工具,win可以下载使用,Linux可以使用以下命令行使用

1 | apt-get insatll foremost |

Linux下分离文件的命令为

1 | foremost QR_code.png |

执行命令后,foremost会生成output目录存放分离出的文件。

windouws是把文件直接拖到foremost.exe分离即可。

3.使用winhex分离winhex使用教程

一个完整png文件由89 50开头,AE 42结尾,图片查看器会直接忽略AE 42之后的内容,因此可以在png中加入其他文件。

卧槽,在网上找了一大圈winhex如何查找十六进制,有的是说ctrl+alt+F,。。在界面找了一大会,发现是Ctrl+alt+X,操。直接十六进制搜索AE42即可。其实这块有两个4number.txt(我也不知道怎么回事,先放放。)

在60的6右键选中alt+1,末尾选择alt+2.右键edit➡copy all➡into new file。

4.改后缀名(挺好用的hh)

分析知道隐藏文件是zip之后,一个简单粗暴的方法是直接把图片的后缀改为.zip,然后解压即可(这种方法虽然简单快速,但如果隐写了多个文件时可能会失败)

- Post title:buumisc

- Post author:lyh

- Create time:2021-12-08 17:39:30

- Post link:https://keep.xpoet.cn/2021/12/08/buumisc/

- Copyright Notice:All articles in this blog are licensed under BY-NC-SA unless stating additionally.